付费VPN服务一般都会宣传其隐私性和匿名性著称。但事实并非如此,UK伦敦玛丽女王学院和罗马大学的研究人员表明,大多数使用VPN服务的用户很容易遭受DNS劫持从而泄露IP信息。

大多数VPN服务商缺乏IPv6数据保护

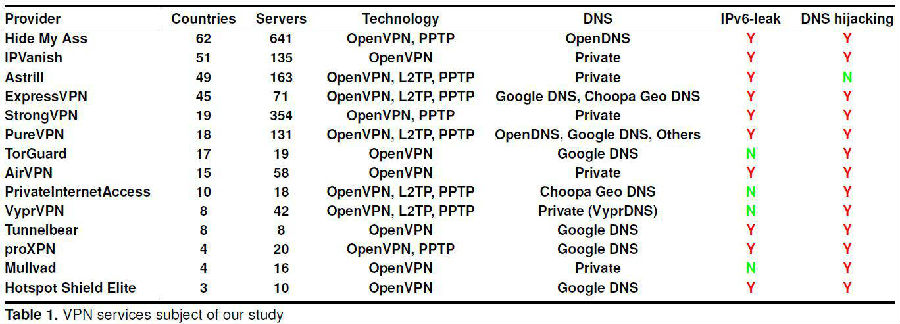

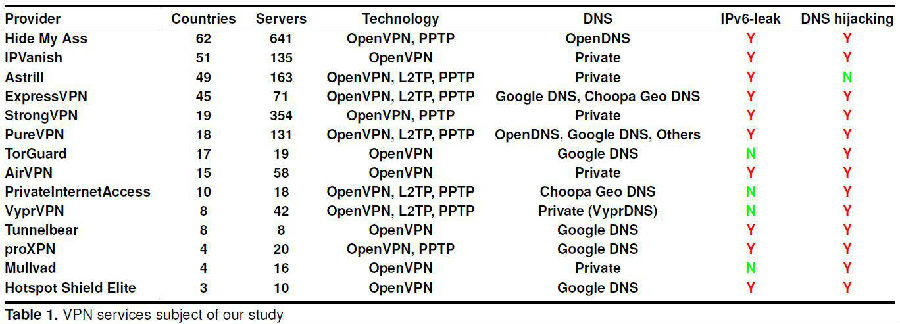

研究人员搭建了一个测试环境,分析了其基础架构和14个最流行的商用VPN服务商的隧道技术,服务商包括IPVanish、StrongVPN、Astrill、ExpressVPN。测试结果表明,有10家服务商存在IPv6数据泄露的风险。除此之外,研究人员还发现有13家VPN服务商存在IPv6 DNS劫持攻击的风险。

上面图片来源为他们的分析报告:《VPN的杯中窥事:商业VPN客户端的IPv6的泄露和DNS劫持》

漏洞风险细节

分析报告中指出:“我们的工作开始只是一般性探索,但我们很快发现一个严重问题,IPv6的流量数据泄露在大多数VPN服务商中是非常普遍的。在许多情况下,我们发现客户端的IPv6流量数据在原生接口就被全部泄露了。”

研究人员称,强烈的探索欲让他们后来又发现了两种DNS劫持攻击,黑客由此可以直接获取受害者的全部流量。他们补充道:“这个的漏洞产生的原因是因为所有的VPN使用的都是IPv4路由表,他们往往会忽略IPv6路由表。IPv6流量数据重定向进入隧道时,并没有添加任何规则。这会导致IPv6流量数据不走VPN虚拟接口那条通道。”

研究意义与推广

几年前这其实并不是一个严重的问题,但现在随着IPv6使用量的加大,他们研究所得可能会成为一个普遍性风险。但由于当今VPN服务的大部分用户是非专业人士,这就使得他们很难去宣传VPN存在的安全风险,同时也会受到相关利益厂商的阻碍。”

更多拥有隐私意识的客户可能会支持VPN服务商采取积极主动的措施,争取对VPN服务和客户端进行安全加固。

注意:ExpressVPN 等 VPN 已经不适合中国国内使用,查看 2024 最佳翻墙VPN(机场):

评论 在此处输入想要评论的文本。